Les défaillances du contrôle d'accès ne commencent généralement pas par une porte cassée ou un système piraté. Ils commencent discrètement, avec des cartes perdues, des listes d'accès obsolètes et des portes qui font confiance aux mauvaises personnes au mauvais moment.

La plupart des bâtiments sont encore équipés de systèmes de contrôle d'accès conçus à une autre époque. Les serveurs sont rangés dans des placards. Les autorisations sont mises à jour manuellement. Les identifiants sont partagés, oubliés ou jamais révoqués. Lorsqu'un problème est détecté, l'accès a déjà été utilisé à mauvais escient.

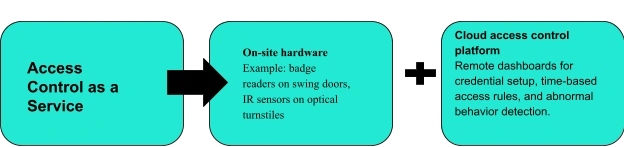

Le contrôle d'accès en tant que service modifie ce modèle.

L'accès ne se fait plus au niveau du bâtiment, mais sur une plateforme centralisée, gérée dans le nuage. Les autorisations sont mises à jour en temps réel. Les habilitations suivent les personnes, pas le matériel. Les équipes de sécurité retrouvent de la visibilité plutôt que de réagir après coup.

Ce guide explique ce qu'est l'ACaaS, pourquoi les organisations l'adoptent, et pourquoi le contrôle d'accès traditionnel par clavier/puce devient un handicap dans les environnements modernes.

Qu'est-ce que le contrôle d'accès en tant que service ?

Un système de contrôle d'accès basé sur le cloud signifie que le personnel sur place gère les contrôleurs de porte, les lecteurs, les serrures et autres dispositifs physiques, tandis que les centres de données distants hébergent et traitent la configuration, la gestion des informations d'identification et les journaux.

Le matériel d'accès sur site capture les activités d'entrée, tandis que les tableaux de bord de l'ACaaS gèrent qui peut entrer, quand il peut entrer, et signalent les comportements inhabituels sur tous les sites. Vous pouvez donc dire que vous louez le contrôle d'accès en tant que service au lieu de le construire et de le gérer vous-même.

Configuration du système de l'ACaaS :

Les plateformes ACaaS utilisent des tableaux de bord web ou mobiles pour définir des politiques pour le matériel tel que les portes battantes et les mantraps.

Ensuite, ils cartographient numériquement le matériel physique en attribuant des portes, des lecteurs, des contrôleurs et des capteurs à des zones virtuelles qui représentent des espaces réels tels que des entrées, des bureaux ou des zones sécurisées.

Ils définissent ensuite des politiques d'accès et établissent des horaires en fonction des rôles, par exemple en donnant aux employés un accès 24 heures sur 24 et 7 jours sur 7 et en limitant les visiteurs aux heures de bureau.

Ensuite, des règles de sécurité sont appliquées à ces programmes. Il peut s'agir de contrôles tels que anti-passback pour empêcher le partage des informations d'identification ou des codes de contrainte dans les situations d'urgence.

Enfin, le système synchronise ces politiques en temps réel avec les dispositifs sur site, qui appliquent immédiatement les règles aux portes.

Chaque étape s'appuie sur la précédente, transformant le matériel physique en un système d'accès géré de manière centralisée et régi par des règles.

Gestion des informations d'identification dans le nuage pour l'ACaaS :

Les administrateurs gèrent les badges, les clés mobiles, les codes PIN et les identités biométriques par le biais d'un portail centralisé dans le nuage.

Les systèmes de ressources humaines ou d'identité importent les données des utilisateurs en masse et attribuent automatiquement des rôles et des autorisations d'accès en fonction de la fonction.

- Licenciement d'un employé. Lorsqu'un employé est licencié ou change de rôle, le système révoque ou met à jour son accès en quelques secondes, ce qui élimine la nécessité d'un suivi manuel.

- Le système délivre des identifiants temporaires aux fournisseurs ou aux sous-traitants avec des délais d'expiration prédéfinis, ce qui garantit que l'accès s'arrête automatiquement lorsqu'il n'est plus nécessaire.

Les équipes de sécurité appliquent des couches de sécurité supplémentaires, telles que l'authentification multifactorielle, aux portes à haut risque et aux zones sensibles, renforçant ainsi la protection là où c'est le plus important.

Il en résulte un cycle de vie continu et automatisé des identifiants d'accès qui réduit les risques, améliore l'efficacité et applique le principe du moindre privilège par défaut.

- L'importation en masse à partir des systèmes de ressources humaines permet d'attribuer automatiquement des rôles (RBAC) aux nouveaux employés et de les révoquer en cas de cessation d'emploi en l'espace de quelques secondes.

- Les identifiants temporaires des fournisseurs expirent automatiquement ; les options multifactorielles se superposent pour les portes tournantes de haute sécurité.

Enregistrement des événements liés au contrôle d'accès :

Le contrôle d'accès géré dans le nuage enregistre chaque événement d'accès 24 heures sur 24, 7 jours sur 7, qu'il s'agisse d'une autorisation, d'un refus ou d'une ouverture forcée de la porte. Il enregistre automatiquement ces événements avec précision, de sorte que vous disposez toujours d'informations complètes sur l'identité des utilisateurs et d'instantanés vidéo horodatés.

- Ces journaux centralisés sont entièrement consultables, ce qui facilite le respect des exigences de conformité telles que les audits PCI DSS.

- Les politiques de conservation définissent la durée de stockage des données, par exemple quatre-vingt-dix jours, tandis que les exportations sécurisées conservent les preuves pour les enquêtes sans dépendre des serveurs locaux.

- Il en résulte une visibilité continue, une préparation à l'audit et une capacité d'investigation sans le fardeau d'une infrastructure sur site.

Pourquoi les entreprises adoptent-elles l'ACaaS et pourquoi est-ce important ?

Les entreprises se tournent vers l'ACaaS parce qu'elles gèrent leurs propriétés comme des plateformes et non comme des sites isolés.

Traditionnellement, l'accès concernait les ferrures des portes. Des panneaux dans les placards. Un serveur dans une arrière-salle. Un logiciel qui ne fonctionne qu'à partir d'un ordinateur spécifique à l'intérieur du bâtiment.

Le pire, ce sont les panneaux de contrôle câblés qui relient chaque lecteur, serrure et dispositif de sortie à ce serveur. La gestion se faisait localement. Ainsi, pour ajouter un identifiant, modifier un horaire ou exécuter un rapport, quelqu'un devait se connecter à partir d'un poste de travail dédié à l'intérieur du bâtiment.

Pourquoi l'ACaaS change-t-il l'équation ?

Le contrôle d'accès en tant que service déplace le centre de gravité du bâtiment vers l'organisation.

Au lieu d'un serveur dans un placard, le logiciel ACaaS vit dans le nuage. Il s'agit d'un système de contrôle d'accès en nuage où les mises à jour, les sauvegardes et les correctifs de sécurité se font automatiquement. La gestion est à distance par défaut. L'ajout d'un utilisateur ou la modification d'un accès ne nécessite pas d'être sur place.

Le matériel se trouve toujours à la porte, mais l'information est centralisée. Les politiques, les horaires et les rapports sont cohérents d'un site à l'autre. Un gestionnaire immobilier peut superviser un immeuble ou cinquante à partir du même tableau de bord.

Pour les copropriétés et les immeubles collectifs, cela permet une unification progressive. Les clés mécaniques peuvent être réduites au fil du temps. L'accès devient plus facile à révoquer, à vérifier et à transférer. Les coûts de recléage diminuent. La visibilité s'améliore.

Pour les grandes commercial et bâtiments à locataires multiples, L'ACaaS favorise la normalisation. Les nouveaux locataires peuvent être intégrés plus rapidement. Les systèmes existants peuvent être éliminés progressivement au lieu d'être gelés. La sécurité devient adaptable plutôt que statique.

Plus important encore, le modèle s'aligne sur la façon dont les entreprises consomment déjà la technologie. Le logiciel en tant que service est désormais la norme. Le contrôle d'accès ne fait que rattraper son retard.

L'importance de ce changement :

Le passage à l'ACaaS modifie le contrôle de l'accès, la rapidité de la prise de décision et la gestion des risques. Ce changement réduit la dépendance à l'égard d'une infrastructure vieillissante, diminue les frictions au sein de portefeuilles en expansion et transforme le contrôle d'accès d'un fardeau de maintenance en un service géré.

Les entreprises n'abandonnent pas le contrôle d'accès traditionnel parce qu'il a échoué. Elles l'abandonnent parce qu'elles l'ont dépassé.

L'ACaaS est important car les bâtiments modernes ne sont plus des actifs isolés. Ils font partie d'opérations connectées et axées sur les données. Le contrôle d'accès doit évoluer pour s'adapter à cette réalité.

Types de contrôle d'accès :

En fonction des méthodes d'authentification et des modèles de déploiement de la sécurité physique, il existe différents types de contrôle d'accès.

Systèmes de contrôle d'accès aux portes :

Systèmes de contrôle d'accès sont destinées à la circulation des piétons, des véhicules ou des véhicules hybrides aux entrées principales, allant de simples identifiants à des barrières avancées intégrées à des plates-formes ACaaS.

Contrôles de porte basés sur l'authentification :

Ils vérifient les utilisateurs avant d'activer les opérateurs de portail :

Entrée par clavier/PIN :

Codes numériques sur panneaux résistants aux intempéries ; peu coûteux pour les copropriétés résidentielles, mais vulnérables au partage.

Lecteurs RFID/de proximité :

Les télécommandes ou les cartes à longue portée (jusqu'à 10 pieds) déclenchent des barrières pivotantes ou coulissantes ; c'est la norme pour les terrains commerciaux.

Informations d'identification mobiles :

Des applications NFC/Bluetooth pour smartphone ouvrent les portes en mains libres, gérées par des tableaux de bord ACaaS.

Scanners biométriques :

Unités d'empreintes faciales ou digitales aux portes piétonnes pour les sites de haute sécurité.

Contrôle d'accès aux véhicules :

Conçu pour les voitures/camions aux portes d'entrée :

Reconnaissance des plaques d'immatriculation (LPR) :

Lorsqu'un véhicule s'approche de la porte, les caméras enregistrent l'image du véhicule. une plaque d'immatriculation. Le système lit le numéro et le compare à une liste de véhicules autorisés. Si le véhicule est autorisé, le portail s'ouvre automatiquement. Dans le cas contraire, il reste fermé. Chaque entrée est enregistrée avec l'heure, le numéro de plaque et la vidéo pour un examen ultérieur.

Détection des véhicules non autorisés par l'IA :

Détection de tailgating par l'IA surveille en permanence la voie d'entrée avec caméras dotées d’intelligence artificielle. Lorsqu'un véhicule autorisé entre et qu'un autre se glisse juste derrière lui, le système IA de détection des véhicules en queue de peloton détecte le second véhicule. Si la plaque de ce second véhicule n'est pas autorisée, le système déclenche une alerte et le flux vidéo ainsi que les données relatives à la plaque sont sauvegardés en vue d'une enquête.

Systèmes intégrés/entreprises :

Contrôle de barrières à distance service offert par un société de vidéosurveillance à distance de premier ordre est également un ACaaS basé sur le cloud.

L'accès au portail est géré par un société de surveillance vidéo en direct. Il s'agit d'une gestion centralisée de la RPM, des interphones et des barrières sur l'ensemble des sites.

Ils émettent, distribuent et révoquent les identifiants mobiles ou les cartes d'identité des conducteurs, en se synchronisant avec les listes de permis LPR afin que les véhicules approuvés ouvrent automatiquement les portes sans intervention de l'utilisateur.

L'ACaaS peut-il s'étendre bien au-delà des points d'entrée ?

Oui, l'ACaaS va bien au-delà des points d'entrée pour sécuriser les zones internes, les actifs et les opérations au sein des installations.

Lorsque les gens pensent à la sécurité, ils se concentrent généralement sur l'entrée principale.

Mais la plupart des problèmes de sécurité surviennent à l'intérieur du bâtiment, et pas seulement à la porte d'entrée.

Les employés, les entrepreneurs, les résidents ou les visiteurs peuvent être autorisés à entrer dans le bâtiment, mais ne devrait pas être autorisé partout.

Cela vaut pour les bureaux, les magasins de détail, des entrepôts et des condominiums.

La sécurité doit contrôler où les gens peuvent aller, Il ne s'agit pas seulement de savoir s'ils peuvent entrer. Une fois à l'intérieur, les gens peuvent :

- Entrer dans des bureaux ou des salles de serveurs à accès restreint.

- Accéder aux zones de manutention des espèces ou des stocks.

- Suivre les autres dans les zones sécurisées.

- S'attarder dans des endroits où ils ne devraient pas se trouver.

- Sortir par les portes de secours de manière inappropriée.

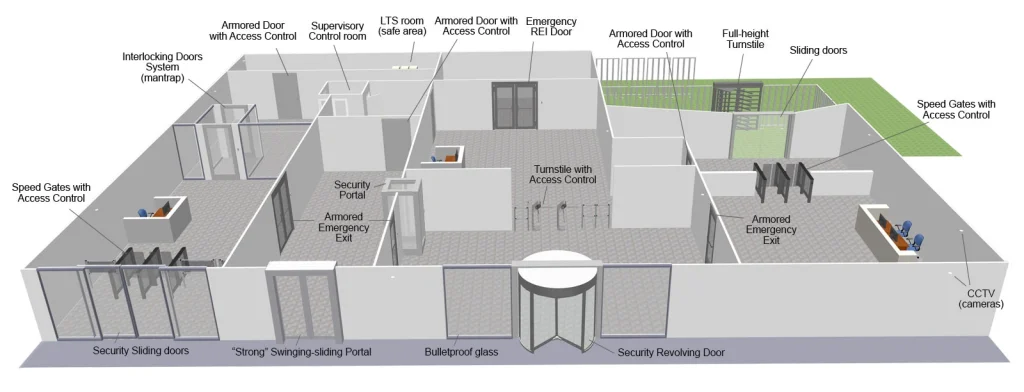

C'est là que les portes intérieures, les portails et les portillons prennent toute leur importance.

Comment sécuriser chaque entrée à l'aide de la vidéosurveillance et de l'analyse vidéo ?

L'ACaaS sécurise divers points d'accès physiques tels que les portes battantes et les tourniquets en intégrant la gestion hébergée dans le nuage avec le matériel sur site tel que les lecteurs, les contrôleurs et les serrures.

La surveillance vidéo à distance sont reliés à ces dispositifs matériels. L'analyse vidéo avancée alimente les caméras d'intelligence artificielle.

Une stratégie d'entrée sécurisée vous permet d'être au courant de chaque personne qui franchit une porte ou un portail. Si cette personne n'est pas autorisée ou authentifiée, le système de sécurité s'en charge. Les ACaaS modernes intègrent une analyse vidéo avancée pour détecter les éléments suivants aux différentes portes et entrées :

- Ils détectent partage des informations d'identification lorsque le même badge est utilisé par différentes personnes.

- Les drapeaux accès non autorisés lorsqu'une porte s'ouvre sans événement d'accès valide.

- Ils identifient le vagabondage et l'hésitation qui précèdent souvent l'utilisation abusive ou l'ingénierie sociale.

- Ils repèrent les violations d'itinéraires lorsque quelqu'un pénètre dans une zone où il ne devrait pas se rendre, même si la première porte était autorisée.

- Ils attrapent abus basé sur le temps, Il est possible d'avoir accès à l'Internet en dehors des heures de bureau ou d'effectuer des tentatives répétées qui indiquent un sondage.

- Ils surveillent mauvaise utilisation de la porte, Il s'agit par exemple d'issues de secours bloquées ou de portails de sécurité contournés.

Portes battantes :

Les portes battantes standard peuvent être associées à des lecteurs de badges ou à des identifiants mobiles via des contrôleurs compatibles ACaaS. Des tableaux de bord dans le cloud permettent d'attribuer à distance un accès basé sur la durée (par exemple, personnel de 9 à 5), d'enregistrer les événements et de déclencher des alarmes en cas d'entrée forcée.

Tourniquets :

ACaaS prend en charge les tourniquets à hauteur de la taille dans les halls d'entrée et utilise Lecteurs de cartes RFID Les tourniquets à pleine hauteur situés dans les périmètres empêchent les entrées excessives ou insuffisantes et sont gérés de manière centralisée pour les audits de conformité.

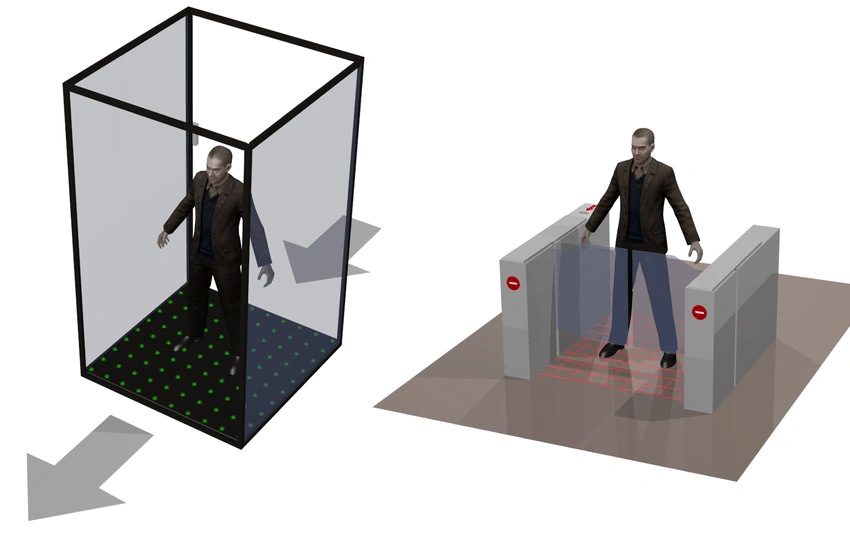

Portes tournantes et mantras :

Les portes tournantes et les mantras à verrouillage assurent une occupation unique en se déverrouillant lors de la lecture de la carte d'identité. Deuxièmement, sécuriser la fermeture avec des capteurs intégrés et une vérification vidéo.

Les administrateurs personnalisent les règles du nuage pour les zones de haute sécurité et verrouillent automatiquement les anomalies, telles que la détection de plusieurs corps.

Points pour les employés, les visiteurs et le périmètre :

Les administrateurs attribuent des codes RBAC (par exemple, des horaires spécifiques à un rôle) aux portes des employés, tandis qu'ils délivrent des codes QR temporaires aux visiteurs via des portails en libre-service.

Parking et périmètres clôturés :

Pour les parcs à camions ou les entrepôts de vente au détail, la RPM ouvre automatiquement les portes pour les plaques autorisées tout en alertant sur les plaques non autorisées, réduisant ainsi les besoins en gardiennage et fournissant des pistes d'entrée et de sortie pour la conformité de la logistique.

Quels sont les avantages de l'ACaaS ?

Le risque lié aux données d'identification est réduit :

Les identifiants mobiles, les autorisations dynamiques et la révocation instantanée éliminent l'impact des cartes perdues ou volées. L'accès suit la personne, et non le plastique, ce qui réduit les files d'attente et élimine les coûts de ressaisie de routine.

La gestion des accès reste précise en temps réel :

Les utilisateurs sont ajoutés, modifiés ou supprimés de manière centralisée et instantanée. L'accès basé sur les rôles garantit que les autorisations reflètent toujours l'état actuel du travail, et non des feuilles de calcul périmées ou des listes de contrôle manuelles.

Une meilleure défense contre l'ingénierie sociale :

L'ACaaS prend en charge l'authentification multifactorielle, l'identité mobile et les règles contextuelles qui rendent inefficaces les informations d'identification partagées. L'identité est vérifiée en permanence, elle n'est pas présumée.

Réduction des frais généraux d'exploitation et de maintenance :

Les logiciels hébergés dans le nuage suppriment le besoin de serveurs sur site, de mises à jour manuelles et d'appels de service fréquents. La maintenance passe d'une réparation réactive du matériel à une gestion centralisée du système.

Temps d'arrêt minimal et récupération plus rapide :

Les plateformes en nuage se mettent à jour automatiquement et surveillent en permanence l'état du système. Les pannes sont détectées rapidement et la reprise ne dépend pas d'une infrastructure locale vieillissante.

Conçu pour être évolutif dès le départ :

L'ajout de portes, de bâtiments ou de sites entiers devient une tâche de configuration et non un projet de construction. Les organisations peuvent faire évoluer leurs portefeuilles sans avoir à repenser leur architecture d'accès.

Une expérience utilisateur plus fluide et plus rapide :

L'accès mobile, l'entrée sans contact et l'authentification intelligente réduisent les encombrements aux portes. Les utilisateurs n'ont plus besoin de se souvenir ou de remplacer les cartes physiques.

Visibilité et alerte en temps réel :

Chaque événement d'accès est transmis aux tableaux de bord centralisés au fur et à mesure qu'il se produit. Les équipes de sécurité peuvent réagir immédiatement aux anomalies au lieu de découvrir les problèmes après coup.

Conçu pour les opérations à distance et hybrides :

Les administrateurs peuvent gérer l'accès en toute sécurité depuis n'importe où. Le système délivre et révoque automatiquement les autorisations temporaires pour les contractants, les visiteurs ou le personnel hybride.

Résilience en cas de perturbations :

Les systèmes gérés en nuage sont conçus avec une redondance et un comportement de basculement défini. Les politiques d'accès restent cohérentes et prévisibles en cas de coupure de courant ou de réseau.

Le passage à l'ACaaS ne consiste pas à ajouter des fonctionnalités. Il s'agit de remplacer un système fragile, lié à un bâtiment, par un modèle résilient, basé sur l'identité, qui s'aligne sur le mode de fonctionnement des organisations modernes.

Questions fréquemment posées :

Comment l'ACaaS gère-t-il l'accès aux portes hors ligne et le basculement ?

Pendant les pannes, les contrôleurs ACaaS appliquent localement les dernières règles d'accès connues afin de maintenir un fonctionnement sécurisé et synchronisent les événements avec le nuage une fois la connectivité rétablie.

Comment l'ACaaS réduit-il le tailgating ?

L'ACaaS intègre les événements d'accès à l'analyse vidéo pour vérifier l'entrée d'une seule personne, détecter le ferroutage en temps réel et déclencher des alertes ou des réponses immédiates en cas d'abus.

Conclusion

Le contrôle d'accès en tant que service n'ajoute pas une nouvelle couche à d'anciens systèmes. Il modifie fondamentalement la façon dont les entreprises gèrent, vérifient et appliquent les accès.

En transférant le contrôle d'accès dans le nuage, les entreprises bénéficient d'une visibilité en temps réel, d'un contrôle centralisé et de la possibilité de réagir instantanément aux changements. Les justificatifs deviennent dynamiques. Les politiques restent précises. Les équipes de sécurité cessent de réagir après coup et commencent à prévenir les abus avant qu'ils ne s'aggravent.

Le contrôle d'accès traditionnel a été conçu pour des bâtiments uniques et des environnements statiques. L'ACaaS est conçu pour les portefeuilles, la mobilité et les changements constants.

Contactez-nous dès aujourd'hui pour obtenir une solution de sécurité personnalisée pour votre entreprise.